Un recente studio condotto dal gruppo di crittografia applicata dell’ETH Zurich ha analizzato cinque fornitori di cloud storage con crittografia end-to-end (E2EE): Sync, pCloud, Icedrive, Seafile e Tresorit. La ricerca ha rivelato gravi vulnerabilità crittografiche nei primi quattro servizi (Tresorit sembra essersela cavata leggermente meglio), permettendo a un server malevolo di iniettare, modificare o persino accedere ai dati degli utenti in chiaro.

Queste falle mettono in luce come la sicurezza nel settore dell’E2EE cloud storage sia molto più complessa di quanto pubblicizzato, con diverse aziende che non rispettano le aspettative degli utenti sulla riservatezza e integrità dei dati.

Qual è il tuo modello di minaccia?

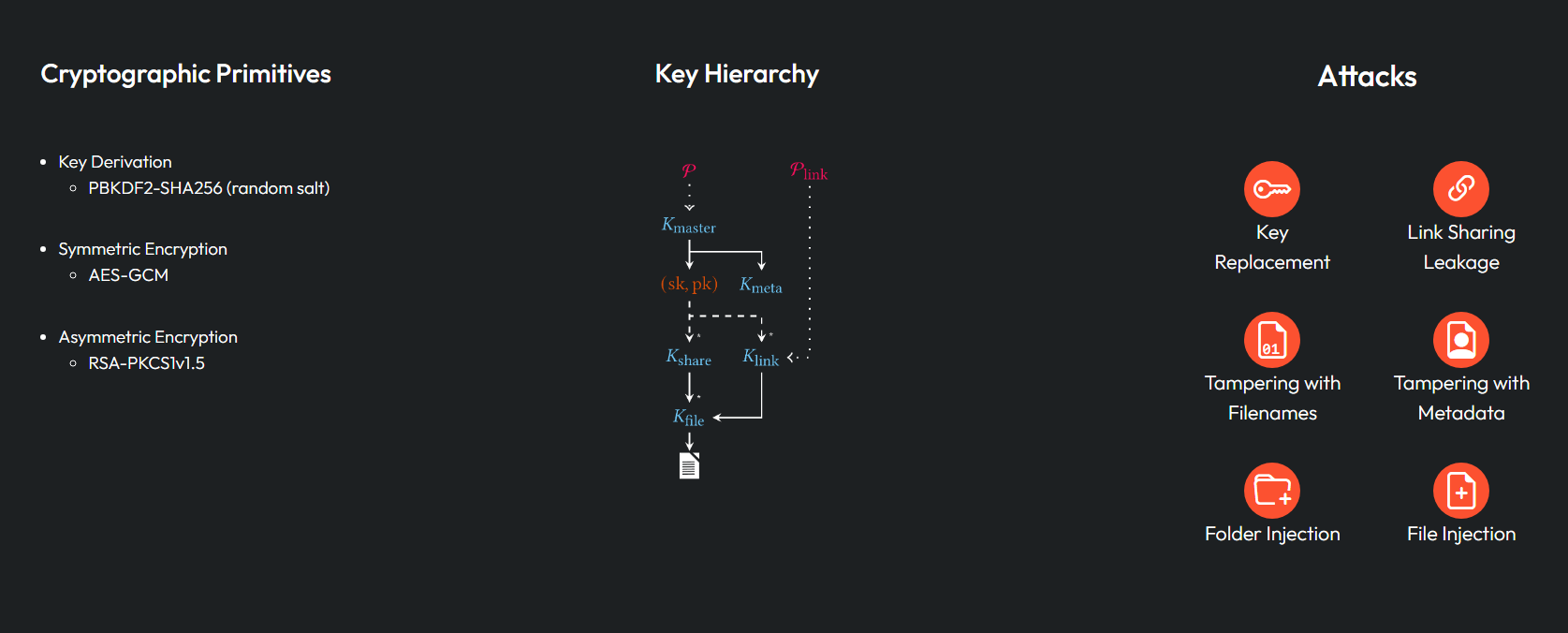

Tutte le nostre vulnerabilità sono nell’impostazione di un server dannoso. Ciò significa che il server è controllato da un avversario, che può leggere, modificare e iniettare dati a piacimento. Questo può sembrare un forte modello avversario, ma è il più realistico per l’archiviazione cloud E2EE.

Non sosteniamo che i fornitori stessi agiranno in modo malizioso, ma piuttosto che, in virtù dei dati che memorizzano, sono un bersaglio attraente per avversari e hacker dello stato nazionale, che tenterebbero di compromettere il server e organizzare attacchi contro gli utenti .

Credo sia una lettura interessante: https://brokencloudstorage.info/

Avrei voluto vedere come se la cavava mega

Beh se non ho capito male loro sono quelli che hanno scoperto la vulnerabilità passata di Mega: https://mega-awry.io/