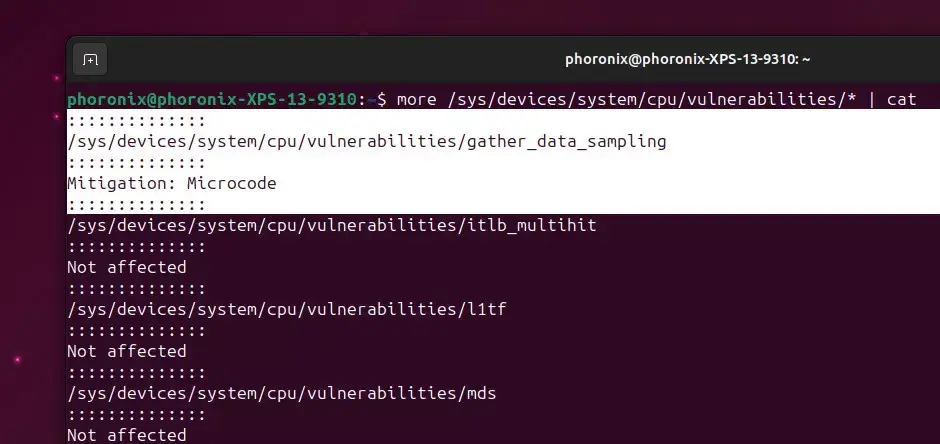

Con la divulgazione di ieri della vulnerabilità di esecuzione speculativa Intel Downfall e l’aggiornamento del microcodice della CPU e delle patch del kernel Linux, sono stato molto impegnato a testare l’impatto sulle prestazioni di questa mitigazione. Ecco alcuni numeri iniziali e i carichi di lavoro che ho riscontrato come risultato di questa mitigazione della sicurezza per i processori client e server da Skylake a Icelake/Tigerlake.

Come illustrato negli articoli di ieri su Downfall, la mitigazione della sicurezza basata sul microcodice può avere un impatto sulle prestazioni del software che si basa sulle istruzioni AVX2/AVX-512 GATHER se gather viene utilizzato nel percorso del codice caldo di un’applicazione. A differenza di molte delle precedenti mitigazioni delle vulnerabilità della CPU, in cui l’impatto sulle prestazioni riguardava i carichi di lavoro con molto I/O o altre interazioni tra lo spazio utente e il kernel, con la mitigazione Downfall può compromettere il software interamente legato allo spazio utente se viene utilizzato un numero sufficiente di istruzioni VGATHER.

Removed by mod